Sapevi che il tuo sito WordPress potrebbe essere un bersaglio per gli hacker proprio ora? Esatto! Oggi, WordPress alimenta oltre il 43% di tutti i siti web su Internet.

Questo tipo di notizia pubblica rende i siti WordPress un grande bersaglio per gli hacker. Uno dei modi più dannosi con cui attaccano è attraverso un’iniezione SQL, un tipo di attacco SQL Injection WordPress.

Un’iniezione SQL può danneggiare il tuo sito web, rubare dati e distruggere i tuoi contenuti. Inoltre, possono bloccarti fuori dal tuo sito web! Sembra spaventoso, vero? Ma non preoccuparti, puoi proteggere il tuo sito. Questo è l’argomento di questo articolo.

Cos’è SQL?

SQL sta per Structured Query Language (Linguaggio di Interrogazione Strutturato). È un modo per parlare con i database, che archiviano e organizzano molti dati, come dettagli utente, post o commenti su un sito web. SQL ci aiuta a chiedere informazioni al database o a fornirgli nuovi dati da archiviare.

Quando scrivi una query SQL, poni una domanda al database o gli assegni un compito. Ad esempio, se vuoi vedere tutti gli utenti sul tuo sito, una query SQL può recuperare quell’elenco.

SQL è potente e vitale poiché tutti i siti WordPress utilizzano database per archiviare contenuti.

Cos’è un attacco SQL Injection?

Gli attacchi SQL Injection WordPress cercano di ottenere l’accesso al database del tuo sito. Un’iniezione SQL (SQLi) consente agli hacker di sfruttare una query SQL vulnerabile per eseguire una query da loro creata. L’attacco si verifica quando un hacker inganna un database facendogli eseguire comandi SQL dannosi.

Gli hacker possono inviare questi comandi tramite campi di input sul tuo sito, come quelli nei moduli di accesso o nelle barre di ricerca. Se il sito web non controlla attentamente l’input, un comando può concedere l’accesso al database.

Immagina un hacker che digita un comando SQL invece di digitare un nome utente. Potrebbe ingannare il database e mostrare dati privati come password ed e-mail. L’aggressore potrebbe usarlo per modificare o eliminare i dati del database.

Il tuo database contiene tutti i dati e i contenuti generati dagli utenti. Archivia pagine, post, link, commenti e utenti. Per i “cattivi”, è una miniera d’oro di dati preziosi.

Le iniezioni SQL sono pericolose poiché consentono agli hacker di rubare dati o prendere il controllo di un sito web. Un firewall WordPress previene gli attacchi di iniezione SQL. Questi attacchi possono compromettere e hackerare i siti molto velocemente.

SQL Injection: tre tipi principali

Esistono tre tipi principali di attacchi di iniezione SQL. Ogni tipo funziona in modi diversi, ma tutti cercano di ingannare il database. Esamineremo ogni singolo tipo.

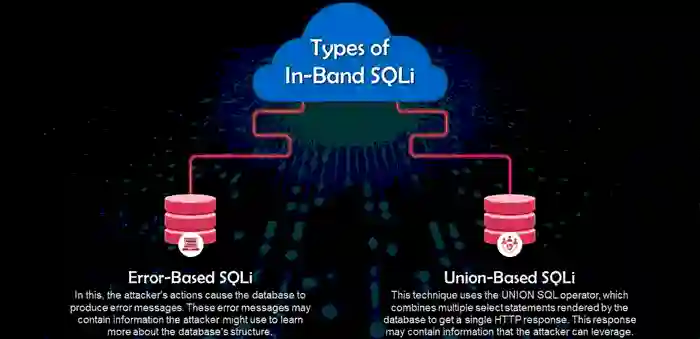

In-Band SQLi

Questo è forse il tipo di attacco più comune. Un hacker invia il comando e ottiene i risultati utilizzando lo stesso metodo di comunicazione. È come fare una richiesta e ottenere subito la risposta.

Esistono due tipi di attacchi di iniezione SQLi In-band:

- SQLi basato su errori: L’hacker induce il database a restituire un messaggio di errore. Questo messaggio può rivelare dati cruciali, come la struttura e le impostazioni del database.

- SQLi basato su UNION: L’hacker utilizza l’istruzione SQL UNION per combinare la propria richiesta con una query standard. Può dargli accesso ad altri dati archiviati nel database.

Inferential SQLi (Blind SQLi)

Con l’SQLi inferenziale (o cieco), l’hacker non vedrà i risultati subito. Invece, richiede query al database che danno risposte “sì” e “no”. Gli hacker possono rivelare la struttura o i dati del database in base a come risponde il sito. Lo fanno in due modi comuni:

- SQLi basato su booleani: L’hacker invia query che possono essere solo “vere” o “false”. Ad esempio, questo ID utente è maggiore di 100? Ciò consente agli hacker di raccogliere più dati sul sito in base a come reagisce.

- SQLi basato sul tempo: L’hacker richiede una query che fa sì che il database impieghi più tempo a rispondere se la risposta è “sì”. Possono capire ciò che devono sapere a causa del ritardo.

Out-of-band SQLi

L’SQLi Out-of-band è un tipo di attacco meno comune ma ugualmente pericoloso. Gli hacker utilizzano vari modi per ottenere risultati. Di solito, collegano il database a un server che controllano.

L’hacker non vede i risultati tutti in una volta. Tuttavia, possono far inviare i dati altrove tramite e-mail o una connessione di rete. Questo metodo si applica quando il sito blocca i metodi di iniezione SQL ordinari.

Perché prevenire SQL Injection è cruciale

Le iniezioni SQL rappresentano un rischio enorme per i siti web. Possono portare a vari danni: dati rubati, danni al sito web, problemi legali, perdita di fiducia e altro ancora.

Gli hacker possono rubare dati come nomi utente, password ed e-mail. Possono causare danni eliminando e modificando i tuoi dati. Inoltre, scombussolano la struttura del tuo sito, rendendolo inutilizzabile.

I tuoi dati utente sono stati rubati? Potresti affrontare problemi legali se il tuo sito tratta dati sensibili. Le persone potrebbero perdere fiducia in te se vedono che il tuo sito viene hackerato. Di conseguenza, la reputazione del tuo sito può soffrire.

Pertanto, è fondamentale prevenire le SQL Injection WordPress prima che si verifichino.

11 metodi per prevenire attacchi SQL Injection WordPress

OK, quindi sappiamo cos’è SQL e che WordPress si basa su di esso. Sappiamo anche che gli aggressori sfruttano le vulnerabilità SQL.

Ho raccolto 11 suggerimenti per mantenere il tuo sito WordPress libero da SQL Injection WordPress.

I suggerimenti limitano la tua vulnerabilità e proteggono il tuo sito dagli attacchi di iniezione SQL.

1. Valida input utente

Gli attacchi di iniezione SQL si verificano solitamente tramite moduli o campi di input sul tuo sito. Potrebbe essere all’interno di un modulo di accesso, una casella di ricerca, un modulo di contatto o una sezione commenti.

Un hacker inserisce comandi SQL dannosi in uno di questi campi? Potrebbero ingannare il tuo sito, dando loro accesso al tuo database eseguendo quei comandi.

Pertanto, sanifica e convalida sempre tutti i dati di input sul tuo sito. Gli utenti non dovrebbero essere in grado di inviare dati se non seguono un formato specifico.

Il modo più semplice per evitarlo è utilizzare un plugin come Formidable Forms, un builder avanzato per l’aggiunta di moduli.

Detto questo, WordPress ha molte funzioni integrate per sanificare e convalidare l’input da solo. Include sanitize_text_field(), sanitize_email() e sanitize_url().

La convalida pulisce gli input degli utenti prima che vengano inviati al tuo database. Queste funzioni rimuovono i caratteri indesiderati e assicurano che i dati siano sicuri da archiviare.

2. Evita SQL dinamico

L’SQL dinamico consente di creare istruzioni SQL al volo durante l’esecuzione. Come funziona l’SQL dinamico rispetto all’SQL statico? Puoi creare query SQL flessibili e generali adattate a varie condizioni.

Di conseguenza, l’SQL dinamico è in genere più lento dell’SQL statico, poiché richiede l’analisi in fase di esecuzione.

L’SQL dinamico può essere più vulnerabile agli attacchi di iniezione SQL. Si verifica quando il malintenzionato altera una query iniettando codice SQL malevolo. Il database potrebbe rispondere ed eseguire questo codice dannoso.

Questo può permettere all’aggressore di accedere ai dati, corromperli o persino hackerare l’intero database.

Come mantenere sicuro il tuo sito WordPress?

Usa istruzioni preparate (prepared statements), stored procedure o query parametrizzate.

L’SQL dinamico, che costruisce le query “al volo” includendo direttamente l’input dell’utente nella stringa SQL, è intrinsecamente rischioso. Se l’input non viene perfettamente sanificato (un compito molto difficile), un malintenzionato può iniettare codice SQL malevolo che altera la logica della query originale.

Il database, non distinguendo tra il codice legittimo e quello iniettato, potrebbe eseguire comandi dannosi, permettendo all’aggressore di accedere a dati sensibili, modificarli o compromettere l’intero database.

Per mantenere sicuro il tuo sito WordPress, è essenziale evitare la costruzione manuale di query con dati non filtrati e utilizzare invece meccanismi più sicuri offerti da MySQL e dalle funzioni integrate di WordPress.

Le alternative principali sono:

- Istruzioni Preparate (Prepared Statements) / Query Parametrizzate: Questo è il metodo più raccomandato e comune nello sviluppo WordPress. Funziona separando nettamente la struttura della query SQL dai dati (parametri) forniti dall’utente.

- Come funziona: Si definisce prima la struttura della query SQL usando dei segnaposto (placeholders, es. ? o :nome_parametro) al posto dei valori variabili. Questa struttura viene inviata al database e “preparata” (pre-compilata e ottimizzata). Successivamente, i valori effettivi (provenienti dall’input utente o da altre variabili) vengono inviati separatamente e associati (legati o “bound”) ai rispettivi segnaposto.

- Perché è sicuro: Il database tratta i valori inviati separatamente esclusivamente come dati, non come parte eseguibile della query. Anche se un utente inserisce codice SQL malevolo in un campo, questo verrà trattato come una semplice stringa di testo da inserire o confrontare, non come un comando da eseguire. Previene efficacemente la maggior parte degli attacchi di SQL injection.

- In WordPress: La classe $wpdb di WordPress fornisce il metodo

$wpdb->prepare()specificamente per questo scopo. È fondamentale utilizzare$wpdb->prepare()ogni volta che si costruisce una query SQL che include dati variabili o provenienti dall’esterno.

- Stored Procedure: Sono blocchi di codice SQL precompilato e salvato direttamente all’interno del database. L’applicazione (il tuo codice PHP in WordPress) richiama la stored procedure per nome e le passa i parametri necessari.

- Come funziona: La logica complessa della query è incapsulata nella procedura memorizzata nel database. L’applicazione si limita a chiamarla e a fornire i dati.

- Perché è sicuro: L’interfaccia tra l’applicazione e il database è ridotta (si chiama solo la procedura). La gestione dei parametri all’interno della stored procedure può essere implementata in modo sicuro. Separa la logica SQL dal codice dell’applicazione, riducendo la superficie d’attacco.

- In WordPress: L’uso diretto di stored procedure è meno comune nello sviluppo di temi e plugin standard, ma può essere una strategia valida in applicazioni più complesse o specifiche integrazioni con database esterni o sistemi legacy.

In sintesi, utilizzare istruzioni preparate (tramite $wpdb->prepare() in WordPress) o, in casi più specifici, stored procedure, forza il database a trattare qualsiasi input esterno come dato letterale, impedendo che venga interpretato ed eseguito come codice SQL malevolo.

Questo è un pilastro fondamentale per prevenire attacchi SQL Injection WordPress.

3. Aggiorna regolarmente temi e plugin WordPress

Mantenere aggiornati WordPress e tutti i plugin è il primo passo per mantenere sicuro il tuo sito. Gli hacker spesso cercano versioni software obsolete con problemi di sicurezza noti.

Ci sono aggiornamenti di sicurezza regolari per WordPress, temi e plugin. Correggono i problemi di sicurezza. Lasci il tuo sito aperto agli attacchi ignorando questi aggiornamenti.

Per stare al sicuro, imposta aggiornamenti automatici per le versioni minori di WordPress. Controlla spesso gli aggiornamenti di temi e plugin. Usa solo plugin affidabili dalla fonte ufficiale di WordPress o da sviluppatori noti.

Aggiornando spesso, chiudi molte vie che gli hacker potrebbero attaccare, prevenendo potenziali SQL Injection WordPress. Puoi utilizzare la nostra guida alla manutenzione WordPress per ottimizzare il tuo sito.

4. Aggiungi un firewall WordPress

Un firewall è uno dei modi migliori per mantenere sicuro il tuo sito web WordPress. È uno scudo per il tuo sito WordPress e una guardia di sicurezza che controlla tutto il traffico in entrata. Il firewall decide chi può entrare nel tuo sito e chi viene bloccato.

Esistono cinque tipi principali di firewall WordPress:

- Firewall basati su plugin,

- Web application firewall (WAF),

- Firewall basati su cloud,

- Firewall a livello DNS,

- Firewall a livello di applicazione.

I firewall basati su plugin li installi sul tuo sito WordPress. Funzionano dall’interno del tuo sito web per bloccare il traffico dannoso.

I web application firewall filtrano, controllano e bloccano il traffico da e verso un servizio web. Rilevano e difendono da falle di sicurezza rischiose che sono più comuni nel traffico web.

I firewall basati su cloud funzionano dall’esterno del tuo sito. Bloccano il traffico dannoso prima ancora che raggiunga il tuo sito.

I firewall a livello DNS inviano il traffico del tuo sito tramite i loro server proxy cloud, consentendo loro solo di indirizzare il traffico reale al tuo server web.

Infine, i firewall a livello di applicazione controllano il traffico quando raggiunge il tuo server. Ciò significa prima di caricare la maggior parte degli script di WordPress.

Plugin di sicurezza stabili come Sucuri e Wordfence possono anche agire come firewall, essenziali contro le SQL Injection WordPress.

5. Nascondi la versione di WordPress

Le versioni precedenti di WordPress visualizzano la versione di WordPress nel footer dell’amministrazione. Non è sempre un male mostrare la tua versione di WordPress. Ma rivelarla fornisce munizioni virtuali agli hacker. Vogliono sfruttare le vulnerabilità nelle versioni obsolete di WordPress.

Stai usando una versione precedente di WordPress? Puoi comunque nascondere la tua versione di WordPress:

- Con un plugin di sicurezza come Sucuri o Wordfence per cancellare il numero di versione o

- Aggiungendo un piccolo pezzo di codice al tuo file functions.php.

function hide_wordpress_version() {

return '';

}

add_filter('the_generator', 'hide_wordpress_version');Questo codice impedisce che il numero di versione di WordPress venga mostrato nel file header.php del tema e nei feed RSS. Aggiunge un piccolo ma utile livello di sicurezza. Pertanto, diventa più difficile per gli hacker rilevarlo.

6. Crea notifiche di errore database personalizzate

I malintenzionati possono vedere come è impostato il tuo database tramite le notifiche di errore. Assicurati di creare una notifica di errore del database personalizzata che gli utenti vedono per impedirlo.

Gli hacker troveranno più difficile rilevare i punti deboli nel tuo sito quando nascondi i dettagli dell’errore. Il sito rimarrà molto più sicuro quando mostri meno dati sul front-end.

Per fare ciò, copia e incolla il codice in un nuovo file db-error.php.

<?php // Custom WordPress Database Error Page

header('HTTP/1.1 503 Service Temporarily Unavailable');

header('Status: 503 Service Temporarily Unavailable');

header('Retry-After: 3600'); // 1 ora = 3600 secondi

// Se vuoi inviarti un'email in caso di errore

// mail("tua@email.com", "Errore Database", "C'è un problema con il database!", "From: Monitoraggio Errore Db");

?>

<!DOCTYPE HTML>

<html>

<head>

<title>Errore Database</title>

<style>

body { padding: 50px; background: #f2f2f2; color: #333; font-family: sans-serif; font-size: 18px; text-align: center; }

h1 { font-size: 24px; }

</style>

</head>

<body>

<h1>Oops! Qualcosa è andato storto con il database.</h1>

<p>Stiamo lavorando per risolvere il problema. Riprova tra qualche minuto.</p>

</body>

</html>Ora salva il file nella root della tua cartella /wp-content/ affinché abbia effetto.

7. Imposta limiti di accesso e permessi per ruoli utente

Assegna solo i permessi che ogni ruolo richiede per svolgere i propri compiti.

Ad esempio, gli Editor potrebbero non aver bisogno dell’accesso al database WordPress o alle impostazioni dei plugin.

Migliora la sicurezza del sito dando solo al ruolo di amministratore l’accesso completo alla dashboard.

Limitare l’accesso alle funzionalità per meno ruoli riduce le probabilità di un attacco SQL Injection WordPress.

8. Abilita l’autenticazione a due fattori

Un ottimo modo per proteggere il tuo sito WordPress è applicare l’autenticazione a due fattori (2FA). Perché? Poiché aggiunge un ulteriore livello di sicurezza alla tua pagina di accesso. Anche se un hacker viola la tua password, non sarà comunque in grado di accedere senza ottenere l’accesso al codice 2FA.

L’impostazione di 2FA su WordPress avviene così:

- Installa un plugin di autenticazione a due fattori.

Google Authenticator by miniOrange, Two-Factor e WP 2FA by Melapress sono buone opzioni. - Scegli il tuo metodo di autenticazione.

I plugin spesso hanno tre scelte: codici SMS, app di autenticazione o chiavi di sicurezza. - Collega il tuo account.

Stai usando Google Authenticator? Avvia e scansiona il codice QR all’interno delle impostazioni del plugin per collegarlo. Se usi SMS, inserisci il tuo numero di telefono e ricevi i codici via SMS. - Testalo.

Esci da WordPress e prova ad accedere di nuovo. Innanzitutto, inserisci nome utente e password come sempre. In secondo luogo, completi il passaggio 2FA e digiti il codice che ricevi via SMS o e-mail. - Abilita i codici di backup (opzionale).

Alcuni plugin ti consentono di generare codici di backup. Salvali in un posto sicuro nel caso in cui perdi l’accesso al tuo telefono o e-mail.

Per una guida dettagliata su come implementare questa misura di sicurezza essenziale, ti consigliamo di consultare il nostro articolo: Autenticazione a due fattori WordPress: guida gratuita passo passo.

9. Elimina funzioni database non necessarie

Assicurati di cancellare le tabelle che non usi più ed elimina i commenti spazzatura o non approvati. Il tuo database sarà più resistente agli hacker che cercano di sfruttare dati sensibili.

Una pulizia regolare aiuta a prevenire problemi legati a potenziali attacchi SQL Injection WordPress.

Se vuoi approfondire le tecniche di pulizia e manutenzione del tuo database, puoi trovare istruzioni pratiche nella nostra guida: Gestione database WordPress: Guida phpMyAdmin per principianti.

10. Monitora il tuo sito per attività insolite

Fai attenzione alle attività insolite sul tuo sito. Puoi verificare azioni come molti tentativi di accesso falliti o strani picchi di traffico.

Plugin di sicurezza come Wordfence o Sucuri ti avvisano quando qualcosa sembra strano. Ciò aiuta a individuare i problemi prima che peggiorino.

11. Esegui backup regolari del sito

Eseguire backup regolari è fondamentale. Con un backup, puoi ripristinare rapidamente il tuo sito al suo stato originale se viene hackerato. Vuoi farlo ogni volta che esegui un aggiornamento significativo sul tuo sito. Inoltre, riguarda l’aggiornamento del tema e dei plugin.

Inizia a creare un piano per i tuoi backup in modo che si adatti alle tue esigenze. Ad esempio, se pubblichi nuovi contenuti ogni giorno, potrebbe essere una buona idea eseguire il backup del database e dei file ogni giorno.

Molti plugin di sicurezza offrono backup automatici. Naturalmente, puoi anche utilizzare plugin di backup come UpdraftPlus. Dovresti archiviare le copie di backup in varie posizioni, come Dropbox e Google Drive. Ti darà tranquillità.

Come rimuovere SQL Injection dal tuo sito

Diciamo che sei già sotto attacco e stai affrontando un’iniezione SQL attiva sul tuo sito. Non è che una delle misure preventive che abbiamo trattato aiuterà molto.

Ecco cosa puoi fare per reagire e difendere il tuo sito:

- Controlla le modifiche al tuo database. Cerca voci strane negli account utente, nei contenuti o nelle impostazioni dei plugin.

- Cancella il codice malevolo. Scansiona il tuo sito con un plugin di sicurezza come Wordfence o Sucuri per trovare ed eliminare il codice dannoso.

- Ripristina un backup pulito. Il danno è vasto? Ripristinare il tuo sito da un backup esistente potrebbe essere l’opzione migliore.

- Cambia tutte le password. Modifica le password per l’amministrazione di WordPress, il database e l’account di hosting.

- Rafforza la sicurezza del tuo sito. Dopo aver pulito il tuo sito, segui gli 11 passaggi che abbiamo trattato in precedenza per prevenire futuri attacchi.

Conclusione

Gli hacker amano i siti deboli. Cercano modi facili per entrare, rubare dati e causare danni. Uno dei trucchi che usano spesso è l’iniezione SQL. Se trovano un modo per entrare, possono rubare dati privati, alterare i tuoi contenuti o persino prendere il controllo del tuo sito.

Questa è una cattiva notizia sia per te che per i tuoi visitatori. Ma ecco la buona notizia: puoi fermarli! È possibile bloccare questi attacchi SQL Injection WordPress prima che accadano prendendo le misure corrette. E non devi essere un fanatico della tecnologia.

Molte persone ignorano la sicurezza del sito web finché non è troppo tardi. Pensano: “Perché un hacker dovrebbe prendere di mira il mio sito?” Ma gli hacker non attaccano solo i grandi siti. Attaccano qualsiasi sito con una sicurezza debole. Quindi, anche i piccoli blog e i nuovi siti web sono in pericolo.

Una volta che un hacker entra, questa persona può causarti molti danni. Riparare un sito hackerato richiede tempo, fatica e denaro. Ma fermare un attacco prima che accada? È molto più facile.

Gli hacker non si siedono ad aspettare, quindi perché dovresti farlo tu? Migliaia di siti vengono attaccati ogni giorno, quindi non lasciare che il tuo sia il prossimo.

Aggiorna il tuo sito, aggiungi un firewall, abilita 2FA e controlla le impostazioni di sicurezza. Questi piccoli passi possono aiutare a prevenire enormi problemi in futuro.

Il tuo sito ha bisogno di protezione contro i malintenzionati. Hai lavorato sodo per costruirlo. Non trascurare mai di aggiornarlo e proteggerlo. Dopo di che, il tuo sito sarà più sicuro e solido.

Se questo articolo vi è piaciuto, seguiteci su X e Facebook per rimanere aggiornati su tutte le novità e consigli utili su WordPress!