Il tuo sito web WordPress è stato hackerato? È una situazione frustrante e allarmante.

Spesso, dopo aver violato un sito, gli hacker installano una backdoor WordPress per assicurarsi di poter rientrare anche dopo che hai messo in sicurezza il tuo sito web.

Se non riesci a trovare e rimuovere quella backdoor, non c’è modo di fermarli definitivamente.

In questo articolo, ti mostreremo come trovare una backdoor WordPress in un sito hackerato e come risolvere il problema per ripristinare la sicurezza.

1. Come Capire se il Tuo Sito Web è Stato Hackerato

Se gestisci un sito web WordPress, devi prendere la sicurezza sul serio. Questo perché i siti web vengono attaccati in media decine di volte ogni giorno.

Comprendere i segnali di un attacco è il primo passo per identificare una potenziale backdoor WordPress.

Alcuni segnali che il tuo sito WordPress è stato hackerato includono:

- Un improvviso calo del traffico del sito web o delle prestazioni.

- Aggiunta di link sospetti o file sconosciuti sul tuo server.

- Una homepage “defacciata” (contenuto sostituito o alterato).

- Impossibilità di accedere alla tua area di amministrazione.

- Creazione di nuovi account utente sospetti (spesso con privilegi di amministratore).

- Reindirizzamenti a siti web spam o malevoli.

- Avvisi da Google Search Console o dal tuo browser riguardo a malware.

- Email di spam inviate dal tuo server.

Pulire un sito web hackerato può essere incredibilmente doloroso e difficile. È fondamentale non solo rimuovere il malware visibile ma anche cercare e chiudere ogni backdoor WordPress.

Un hacker esperto sa che alla fine pulirai il tuo sito web. La prima cosa che potrebbe fare è installare una backdoor, così potrà rientrare di nascosto dopo che avrai messo in sicurezza la “porta d’ingresso” del tuo sito WordPress.

2. Cos’è una Backdoor WordPress?

Una backdoor WordPress è un pezzo di codice o un file aggiunto a un sito web che consente a un hacker di accedere al server e ai file del sito rimanendo nascosto e bypassando i normali meccanismi di login e autenticazione.

Permette a un hacker di riottenere l’accesso anche dopo che hai trovato e rimosso il plugin o la vulnerabilità sfruttata inizialmente per entrare nel tuo sito web.

Le backdoor sono il passo successivo di un hack dopo che l’intruso è riuscito a penetrare le difese.

Le backdoor spesso sopravvivono agli aggiornamenti di WordPress, temi e plugin. Ciò significa che il tuo sito rimarrà vulnerabile finché non troverai e risolverai ogni singola backdoor.

2.1 Come Funzionano le Backdoor?

Le backdoor WordPress possono funzionare in modi diversi:

- Account Amministratore Nascosti: Alcune backdoor sono semplicemente nomi utente amministratore nascosti o creati con nomi ingannevoli. Permettono all’hacker di accedere normalmente digitando nome utente e password. Poiché il nome utente è nascosto o sembra legittimo, potresti non essere nemmeno consapevole che qualcun altro ha accesso al tuo sito web.

- Esecuzione di Codice PHP Remoto: Backdoor più complesse possono consentire all’hacker di eseguire codice PHP arbitrario sul tuo server. L’hacker invia manualmente il codice al tuo sito web (spesso tramite parametri URL o richieste HTTP specifiche) e la backdoor lo esegue.

- Interfacce Utente Complete: Alcune backdoor hanno un’interfaccia utente grafica completa che consente all’hacker di inviare email come se fosse il tuo server di hosting WordPress, eseguire query al database SQL, navigare tra i file, caricare/scaricare file e molto altro.

- File Multipli: Spesso, gli hacker lasciano più di un file backdoor. Dopo averne caricato uno, ne aggiungono altri in posizioni diverse per garantire il loro accesso persistente anche se una backdoor viene scoperta.

2.2 Dove Sono Nascoste le Backdoor WordPress?

In ogni caso riscontrato, la backdoor WordPress era mascherata per sembrare un file legittimo di WordPress o un file innocuo.

Il codice per le backdoor su un sito WordPress viene comunemente archiviato nelle seguenti posizioni:

- Temi WordPress: Specialmente in temi non attivi o in temi scaricati da fonti non ufficiali (“nulled”). Il codice in un tema spesso non viene sovrascritto quando aggiorni il core di WordPress, quindi è un buon posto per inserire una backdoor. Ecco perché consigliamo di eliminare tutti i temi inattivi.

- Plugin WordPress: Similmente ai temi, i plugin sono un altro ottimo nascondiglio. Non vengono sovrascritti dagli aggiornamenti del core di WordPress e molti utenti sono restii ad aggiornare i plugin, specialmente quelli “nulled”.

- Cartella Uploads (

/wp-content/uploads/): Questa cartella può contenere centinaia o migliaia di file multimediali, quindi è un altro buon posto per nascondere una backdoor (spesso un file PHP mascherato da immagine o con un nome innocuo). I proprietari di siti raramente controllano il suo contenuto in dettaglio. - File

wp-config.php: Questo file contiene informazioni sensibili utilizzate per configurare WordPress (credenziali del database, chiavi di sicurezza). È uno dei file più presi di mira dagli hacker per inserire codice backdoor o rubare informazioni. - Cartella

wp-includes(ewp-admin): Queste cartelle contengono file PHP necessari per il corretto funzionamento di WordPress. Gli hacker a volte inseriscono qui file backdoor con nomi simili a quelli dei file core (es.wp-user.php,wp-tmp.php) perché molti proprietari di siti non controllano il contenuto di queste cartelle.

Esempi di Backdoor Riscontrate:

Gli hacker possono essere molto creativi. Abbiamo trovato backdoor in file chiamati wp-user.php nella cartella wp-includes (un file che non esiste in un’installazione WordPress normale).

In un altro caso, abbiamo trovato un file PHP chiamato hello.php nella cartella uploads, mascherato da plugin Hello Dolly, ma posizionato nel posto sbagliato.

Abbiamo anche trovato backdoor che non utilizzano l’estensione .php, come file chiamati wp-content.old.tmp o nascoste all’interno di file con estensione .zip o persino file immagine (.jpg, .png) che contengono codice PHP eseguibile se il server è configurato in modo insicuro.

Nella maggior parte dei casi, i file erano codificati con Base64 o altre tecniche di offuscamento per nascondere il codice dannoso, che può eseguire ogni sorta di operazione: aggiungere link spam, creare pagine aggiuntive, reindirizzare il sito principale a pagine spam e altro.

Detto questo, diamo un’occhiata a come trovare una backdoor WordPress in un sito hackerato e risolvere il problema.

3. Come Trovare una Backdoor WordPress e Risolverla

Ora sai cos’è una backdoor e dove potrebbe essere nascosta. La parte difficile è trovarla! Dopodiché, ripulirla è facile come eliminare il file o il codice dannoso.

3.1 Scansiona alla Ricerca di Codice Potenzialmente Dannoso

Il modo più semplice per scansionare il tuo sito web alla ricerca di backdoor e vulnerabilità è con un plugin scanner di malware per WordPress.

Consigliamo strumenti come:

- Wordfence Security: Offre uno scanner completo che confronta i file del core, dei temi e dei plugin con le versioni ufficiali nel repository di WordPress.org, rileva firme di malware note e codice sospetto. Il piano gratuito è molto efficace.

- Sucuri Security: Il loro plugin gratuito per WordPress ti consente di scansionare il tuo sito web alla ricerca di minacce comuni e rafforzare la sicurezza di WordPress. La versione a pagamento include uno scanner lato server che viene eseguito una volta al giorno e cerca backdoor e altri problemi di sicurezza.

- MalCare: Un’altra ottima alternativa che offre una funzione di rimozione automatica del malware, che può eliminare tutti i file malware, comprese le backdoor, dal tuo sito web.

Eseguire regolarmente scansioni approfondite è un passo cruciale per individuare una backdoor WordPress.

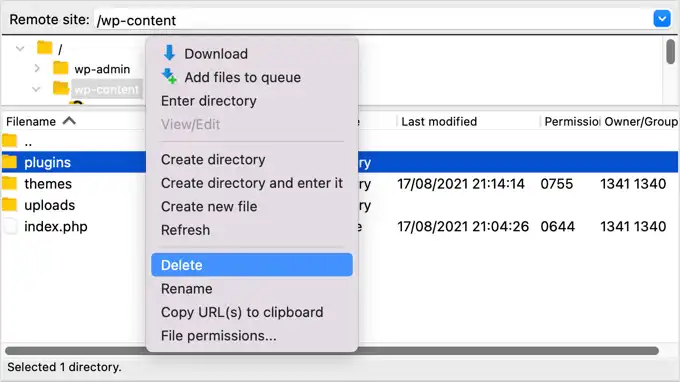

3.2 Elimina e Reinstalla la Cartella dei Plugin

Cercare manualmente tra le cartelle dei tuoi plugin file e codice sospetti richiede tempo e, data la scaltrezza degli hacker, non c’è garanzia che troverai una backdoor.

La cosa migliore che puoi fare è eliminare l’intera directory dei plugin e quindi reinstallare i tuoi plugin da zero da fonti ufficiali. Questo è l’unico modo per essere sicuri al 100% che non ci siano backdoor nei tuoi plugin.

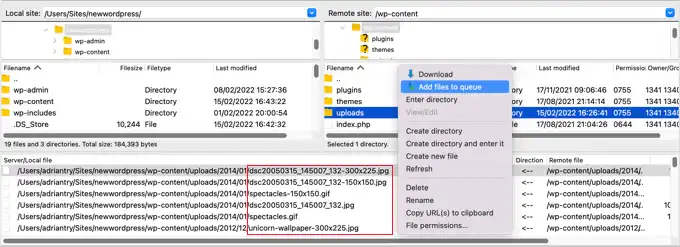

- Accedi ai file del tuo sito tramite un client FTP/SFTP o il File Manager del tuo hosting.

- Vai alla cartella

wp-contentdel tuo sito web. - Fai un elenco di tutti i plugin che utilizzi e che dovrai reinstallare.

- Fai clic con il pulsante destro del mouse sulla cartella

pluginse seleziona “Elimina” (o prima rinominala inplugins_oldper un backup temporaneo, poi eliminala).

Elimina la cartella dei plugin

Successivamente, reinstalla ogni plugin di cui hai bisogno scaricandolo dal repository ufficiale di WordPress.org o dal sito dello sviluppatore (per i plugin premium).

3.3 Elimina e Reinstalla la Cartella dei Temi

Allo stesso modo, invece di passare ore a cercare una backdoor WordPress tra i file del tuo tema, è meglio eliminarli e reinstallare una copia pulita.

- Dopo aver eliminato la cartella dei plugin, nella stessa cartella

wp-content, individua la cartellathemes. - Fai un backup del tuo tema child, se ne usi uno e contiene personalizzazioni importanti.

- Elimina tutte le cartelle dei temi, tranne eventualmente un tema predefinito di WordPress (come Twenty Twenty-Four) se vuoi che il sito rimanga parzialmente accessibile mentre lavori. L’ideale sarebbe eliminare tutto e reinstallare.

- Reinstalla il tuo tema preferito scaricandolo da una fonte ufficiale (WordPress.org o il sito dello sviluppatore). Se usavi un tema child, ricarica quello.

Non sai se c’era una backdoor in quella cartella, ma se c’era, ora è sparita. Hai risparmiato tempo e hai eliminato un altro punto di attacco.

3.4 Cerca File PHP nella Cartella Uploads

Successivamente, dovresti dare un’occhiata alla cartella uploads (all’interno di wp-content) e assicurarti che non ci siano file PHP al suo interno.

Non c’è una buona ragione per cui un file PHP si trovi in questa cartella, poiché è progettata per archiviare file multimediali come immagini. Se trovi un file PHP lì, dovrebbe essere eliminato perché è quasi certamente una backdoor WordPress.

All’interno della cartella uploads troverai più sottocartelle per ogni anno e mese in cui hai caricato file. Dovrai controllare ogni cartella per i file PHP.

Alcuni client FTP offrono strumenti che cercheranno ricorsivamente nella cartella. Ad esempio, se usi FileZilla, puoi fare clic con il pulsante destro del mouse sulla cartella, selezionare “Aggiungi file alla coda” e poi ordinare per estensione.

In alternativa, gli utenti esperti che hanno familiarità con SSH possono eseguire il seguente comando dalla directory principale di WordPress:

find wp-content/uploads -name "*.php" -printQuesto comando elencherà tutti i file con estensione .php all’interno della cartella uploads e delle sue sottodirectory. Esamina attentamente l’elenco ed elimina qualsiasi file PHP sospetto.

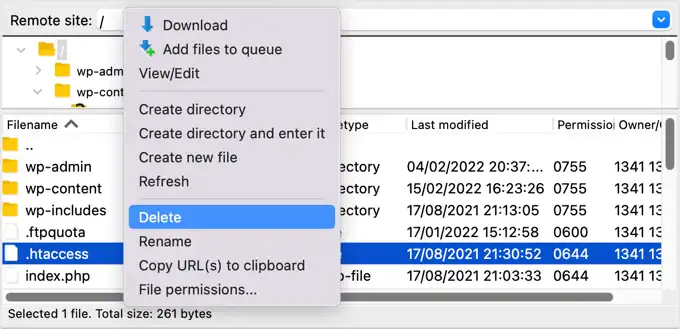

3.5 Elimina e Rigenera il File .htaccess (Server Apache)

Alcuni hacker potrebbero aggiungere codice di reindirizzamento dannoso al tuo file .htaccess (su server Apache) che invierà i tuoi visitatori a un sito web diverso o caricherà contenuti malevoli.

Se sospetti una compromissione del .htaccess o se stai riscontrando problemi di reindirizzamento strani, la soluzione più semplice è:

- Utilizzando un client FTP o un File Manager, fai un backup del file

.htaccessesistente dalla directory principale del tuo sito web. - Elimina il file

.htaccessdal server.

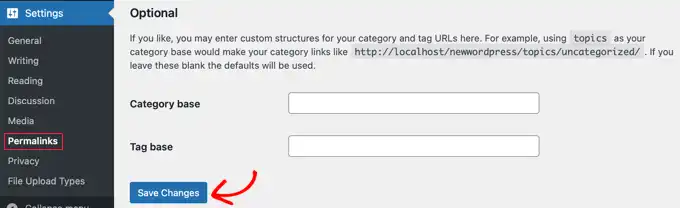

Elimina il file .htaccess - Vai su Impostazioni » Permalink nella tua bacheca WordPress.

- Fai semplicemente clic sul pulsante “Salva modifiche” (senza cambiare nulla). WordPress rigenererà automaticamente un nuovo file

.htaccesspulito con le regole corrette per la tua struttura di permalink.

Ricreare il file .htaccess se necessario

Nota: Questo passaggio non si applica ai server Nginx, poiché Nginx non utilizza file

.htaccess. I reindirizzamenti e le regole equivalenti per Nginx sono gestiti nel file di configurazione del server.

3.6 Controlla il File wp-config.php

Il file wp-config.php è un file core di WordPress che contiene informazioni che consentono a WordPress di comunicare con il database, le chiavi di sicurezza per la tua installazione WordPress e opzioni per sviluppatori.

È un bersaglio primario per gli hacker che vogliono inserire una backdoor WordPress persistente o rubare credenziali.

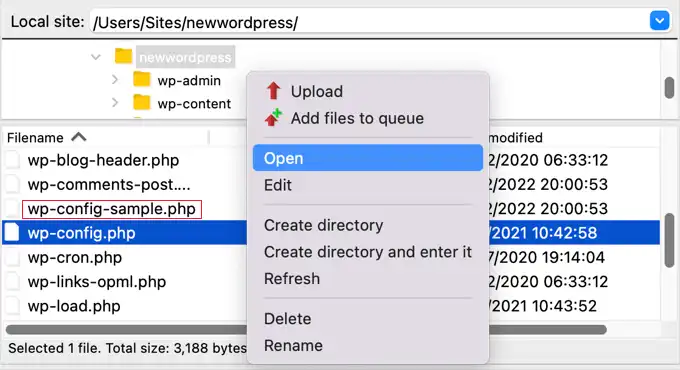

Il file si trova nella directory principale del tuo sito web. Puoi visualizzare il contenuto del file selezionando le opzioni Apri o Modifica nel tuo client FTP.

Ora dovresti esaminare attentamente il contenuto del file per vedere se c’è qualcosa che sembra fuori posto o sospetto. Potrebbe essere utile confrontare il file con il file wp-config-sample.php predefinito (che si trova nella stessa cartella o nel pacchetto di download di WordPress).

Cerca:

- Qualsiasi codice PHP strano o offuscato, specialmente all’inizio o alla fine del file.

- Definizioni di costanti sconosciute.

- Funzioni che sembrano includere file esterni o eseguire comandi sospetti.

Dovresti eliminare qualsiasi codice di cui sei certo non appartenga all’installazione standard o alle tue personalizzazioni legittime. Fai estrema attenzione quando modifichi questo file: un errore può rendere il tuo sito inaccessibile. Fai sempre un backup prima.

3.7 Ripristina un Backup del Sito Web

Se hai effettuato backup regolari del tuo sito web e sei ancora preoccupato che il tuo sito non sia completamente pulito, ripristinare un backup è una buona soluzione, e spesso la più sicura e veloce per eliminare una backdoor WordPress.

Dovrai eliminare completamente i file e il database del tuo sito web attuale (dopo aver fatto un ulteriore backup per analisi forense, se necessario) e quindi ripristinare un backup che è stato effettuato PRIMA che il tuo sito web venisse hackerato.

Questo non è un’opzione per tutti (specialmente se l’hack è avvenuto molto tempo fa e perderesti molti dati), ma ti lascerà sicuro al 100% che il sito sia pulito.

4. Come Prevenire Hack e Backdoor WordPress in Futuro?

Ora che hai (si spera) ripulito il tuo sito web, è tempo di migliorare la sicurezza del tuo sito per prevenire hack futuri e l’installazione di nuove backdoor WordPress.

Non conviene essere superficiali quando si tratta di sicurezza del sito web.

4.1 Esegui Backup Regolari del Tuo Sito Web

Se non effettui già backup regolari del tuo sito web, oggi è il giorno per iniziare.

WordPress non viene fornito con una soluzione di backup integrata. Tuttavia, ci sono diversi ottimi plugin di backup WordPress che ti consentono di eseguire automaticamente il backup e il ripristino del tuo sito web WordPress.

Duplicator è uno dei migliori plugin di backup per WordPress. Ti consente di impostare pianificazioni di backup automatici e ti aiuterà a ripristinare il tuo sito WordPress se succede qualcosa di brutto. Esiste anche una versione gratuita di Duplicator che puoi utilizzare per creare backup manuali.

4.2 Installa e Configura Correttamente un Plugin di Sicurezza

Non puoi monitorare manualmente tutto ciò che accade sul tuo sito web quando sei impegnato a lavorare sulla tua attività. Ecco perché consigliamo di utilizzare un plugin di sicurezza robusto come Wordfence (abbinato a Cloudflare) o Sucuri.

Questi plugin offrono scansioni malware, firewall a livello applicativo, protezione da forza bruta e molte altre funzionalità di hardening. Assicurati che siano configurati correttamente e che le scansioni siano attive.

4.3 Rendi Più Sicuro il Login di WordPress

È anche importante rendere più sicuro il tuo login WordPress. Il modo migliore per iniziare è imporre l’uso di password complesse quando gli utenti creano un account sul tuo sito web. Consigliamo anche di iniziare a utilizzare un’utilità di gestione password come 1Password.

La cosa successiva che dovresti fare è aggiungere l’autenticazione a due fattori (2FA). Questo proteggerà il tuo sito web da password rubate e attacchi di forza bruta.

Infine, dovresti limitare i tentativi di accesso in WordPress.

4.4 Proteggi la Tua Area Admin di WordPress

Proteggere l’area admin da accessi non autorizzati ti consente di bloccare molte minacce alla sicurezza comuni.

Puoi proteggere con password la directory wp-admin a livello server (Apache/Nginx).

Puoi anche limitare l’accesso all’area admin agli indirizzi IP utilizzati dal tuo team.

Un’altra tecnica è cambiare l’URL di login predefinito.

4.5 Disabilita gli Editor di Temi e Plugin

Come accennato, WordPress è dotato di un editor di temi e plugin integrato.

Per migliorare la sicurezza di WordPress, consigliamo di rimuovere completamente gli editor di file integrati aggiungendo:

define( 'DISALLOW_FILE_EDIT', true );al tuo wp-config.php.

4.6 Disabilita l’Esecuzione PHP in Determinate Cartelle WordPress

Per impostazione predefinita, gli script PHP possono essere eseguiti in qualsiasi cartella del tuo sito web.

Puoi rendere il tuo sito web più sicuro disabilitando l’esecuzione di PHP nelle cartelle che non ne hanno bisogno (come /wp-content/uploads/ – vedi le istruzioni per Apache/Nginx al punto 3.3).

4.7 Mantieni Aggiornato il Tuo Sito Web

Ogni nuova versione di WordPress è più sicura della precedente. Quando viene segnalata una vulnerabilità di sicurezza, il team principale di WordPress lavora diligentemente per rilasciare un aggiornamento che risolva il problema.

Ciò significa che se non mantieni aggiornato WordPress, stai utilizzando software con vulnerabilità di sicurezza note. Ecco perché dovresti sempre utilizzare l’ultima versione di WordPress, temi e plugin.

Speriamo che questo tutorial ti abbia aiutato a imparare come trovare e correggere una backdoor WordPress in un sito web hackerato.

Se questo articolo vi è piaciuto, seguiteci su X e Facebook per rimanere aggiornati su tutte le novità e consigli utili su WordPress!